In meinem HomeNetz nutze ich Pi-Hole als DNS Proxy. In diesem Blog erläutere ich nur schnell die Installation und Einrichtung mit stubby und dnssec. Dies ist keine Beschreibung für warum und wieso, sondern nur wie.

Die Installation erfolgt über eine GUI, die über das Hersteller-Skript gestartet wird.

curl -sSL https://install.pi-hole.net | sudo bashDie Installation fragt dich verschiedene Dinge ab. Als UpStream DNS Provider habe ich die IP meiner Fritzbox angegeben, damit die Anfrage weitergeleitet wird. Der Rest bleibt auf Standard. Achtung: das Skript vergibt eine Statische IP. Diese sollte bei mehren Adaptern geprüft werden. Nach Fertigstellung zeigt das Skript das Login Passwort und den http Zugriff (wenn man den Webserver mit installiert).

Danach muss der Port freigeben werden, damit die Clients darauf zugreifen können. Ich nutze dafür immer ufw (keep it simple).

ufw allow dnsDem DHCP Server (fritzbox) habe ich nun gesagt, dass alle Clients, die ihre IP per DHCP bekommen, als DNS den pi-hole nutzen sollen für ipv4 und ipv6.

Um nun dnssec zu nutzen, muss stubby installiert

apt-get install stubbyund wie folgt konfiguriert werden .

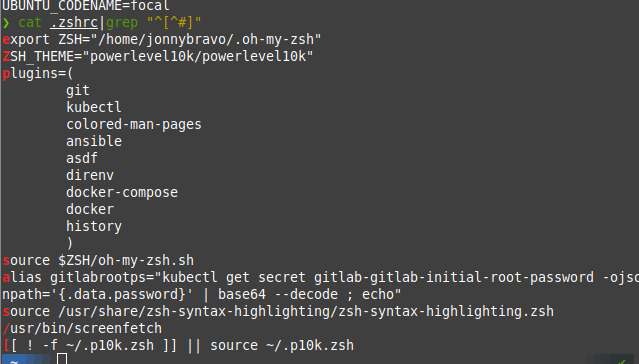

cat /etc/stubby/stubby.yml|grep ^[^#]

resolution_type: GETDNS_RESOLUTION_STUB

dns_transport_list:

- GETDNS_TRANSPORT_TLS

tls_authentication: GETDNS_AUTHENTICATION_REQUIRED

tls_query_padding_blocksize: 128

edns_client_subnet_private : 1

round_robin_upstreams: 0

idle_timeout: 10000

listen_addresses:

- 127.0.0.1:5353

- 0::1:5353

upstream_recursive_servers:

- address_data: 146.185.167.43

tls_auth_name: "dot.securedns.eu"

tls_pubkey_pinset:

- digest: "sha256"

value: h3mufC43MEqRD6uE4lz6gAgULZ5/riqH/E+U+jE3H8g=

- address_data: 2a03:b0c0:0:1010::e9a:3001

tls_auth_name: "dot.securedns.eu"

tls_pubkey_pinset:

- digest: "sha256"

value: h3mufC43MEqRD6uE4lz6gAgULZ5/riqH/E+U+jE3H8g=

Dabei ist zu beachten, dass der Port geändert werden muss und ich dabei nur dot-securedns.eu vertraue. Ob die Anfrage richtig funktioniert kann man mit dig prüfen.

dig @127.0.0.1 -p 5353 google.deJetzt gebe ich meinem Pi-hole noch alle Infos mit und fertig. Dies geht unter der Einstellung Settings/DNS. Als Custom1 nutze ich den pi mit „127.0.0.1#5353“. Warum # keine Ahnung ! Als Costum 2 lass ich die fritzbox stehen.

Für einen schnellen Test reicht die folgende Website :

Abschließend noch eine Liste von verschieden Blocklisten.

https://raw.githubusercontent.com/PolishFiltersTeam/KADhosts/master/KADhosts_without_controversies.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Spam/hosts

https://v.firebog.net/hosts/static/w3kbl.txt

https://adaway.org/hosts.txt

https://v.firebog.net/hosts/AdguardDNS.txt

https://v.firebog.net/hosts/Admiral.txt

https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt

https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt

https://v.firebog.net/hosts/Easylist.txt

https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=0&mimetype=plaintext

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/UncheckyAds/hosts

https://raw.githubusercontent.com/bigdargon/hostsVN/master/hosts

https://v.firebog.net/hosts/Easyprivacy.txt

https://v.firebog.net/hosts/Prigent-Ads.txt

https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.2o7Net/hosts

https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt

https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/TOP_EU_US_Ads_Trackers_HOST

https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareHosts.txt

https://osint.digitalside.it/Threat-Intel/lists/latestdomains.txt

https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt

https://v.firebog.net/hosts/Prigent-Crypto.txt

https://mirror.cedia.org.ec/malwaredomains/immortal_domains.txt

https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

https://phishing.army/download/phishing_army_blocklist_extended.txt

https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Risk/hosts

https://urlhaus.abuse.ch/downloads/hostfile/

https://zerodot1.gitlab.io/CoinBlockerLists/hosts_browser

Neueste Kommentare